Quando falamos em vazamento de dados, ataques hackers, você sabe como se proteger? Aprenda como neste artigo!

Tempo de Leitura: 6 minutos

Quando se fala em acesso à informação, proteção e armazenamento de dados, lembramos que existem por aí criminosos de prontidão para conseguir acesso a isto. Mas será que só é possível roubar dados através do hacking? A resposta é não, acredite!

Hoje, quando se pensa em hacking, sempre imaginamos aquela pessoa num quarto escuro com uma tela cheia de código e um monte de abas abertas, mas nem sempre é assim. Neste artigo veremos algumas formas comuns e outras nem um pouco óbvias, porém muito simples de hacking e como podemos fazer para nos proteger destes ataques.

Para se ter ideia, uma pessoa com boa oratória e o número de telefone certo consegue extrair muitas informações confidenciais de uma empresa e é aí que mora o perigo. Imagine a seguinte situação: uma pessoa liga para a recepção de uma empresa, alegando ser de uma terceirizada que foi contratada para fazer a limpeza das calhas.

Após ganhar confiança, diz que está tentando ligar para seu alvo do ataque, porém não obtém retorno e pede para o recepcionista algum outro telefone de contato. E com apenas boa lábia e um pouco de esforço, voilà, o criminoso já conseguiu a informação que precisava para dar segmento em seu plano maligno.

Isso acontece muito na internet, mas ao invés de uma ligação, os alvos recebem e-mails, mensagens e até anúncios enganosos, normalmente falando sobre conta bancária, atualização de serviços ou até mesmo avisando que você está em perigo e precisa atualizar a senha “clicando aqui”.

Com o avanço da tecnologia e da internet, a troca de informação ficou muito mais fácil e rápida, trazendo benefícios e muitos riscos na vida das pessoas, mas fique tranquilo, da mesma forma que sujeitos mal-intencionados utilizam disso para se dar bem, nós também tiramos proveito, compartilhando e mostrando como são as técnicas mais comuns utilizadas por estes indivíduos e como se proteger destes ataques.

Neste artigo lhe mostraremos 3 dos ataques hackers mais comuns e como se proteger deles.

Ataque Hacker: DDoS

De acordo com a empresa Kaspersky, o ataque do tipo DDoS é uma sistemática de ataque hacking antiga e comum, que ainda é usada nos dias atuais, se trata basicamente de estressar ao máximo a infraestrutura de um serviço web, a ponto de tirá-lo do ar ou causar uma lentidão significativa no tempo de resposta, DDoS (Distributed Denial of Service) pode ser traduzido como “Negação de serviço distribuído”.

No dia 1 de junho de 2022 a Google registrou um dos maiores ataques de DDoS já feitos, registrando um pico de 46 milhões de requisições por segundo, isso seria o equivalente a todos os acessos ao site Wikipedia feitos em um dia em apenas 10 segundos, as informações são do site oficial do Google Cloud.

Ataque Hacker DDoS: Como costuma acontecer?

Imagine que um supermercado está com uma promoção muito tentadora, atraindo a atenção de todas as pessoas de uma cidade, pior ainda, anunciando que a promoção só vai durar na primeira hora que a loja abrir. Sabemos a consequência: aquela multidão descontrolada correndo pelas portas de entrada, pegando todos os carrinhos, ocupando todos os cestos e esvaziando as prateleiras. Com tudo isso acontecendo a loja fica praticamente inoperante, com filas enormes nos caixas e sem mais carrinhos de compras para outros clientes.

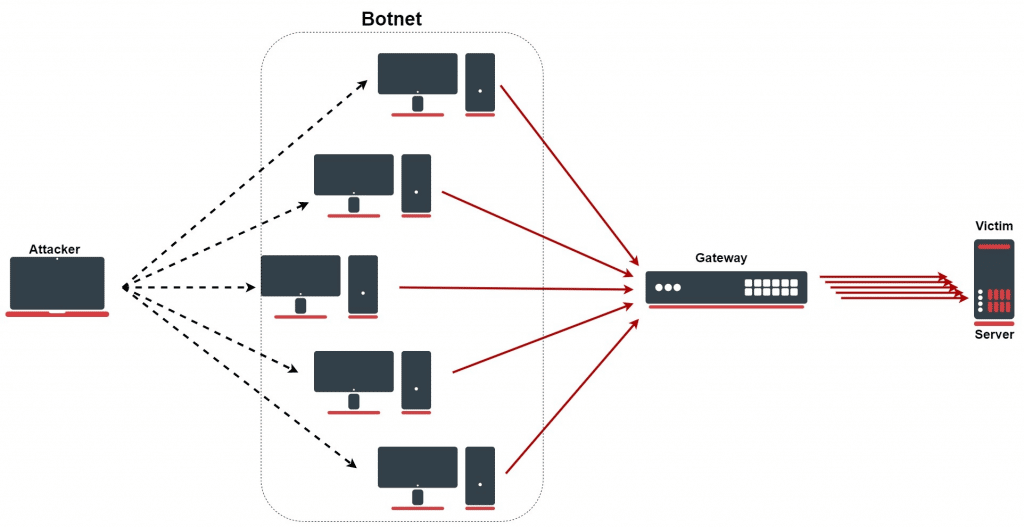

Um ataque DDoS funciona de forma parecida, só que ao invés de pessoas, teremos computadores espalhados pelo mundo todo acessando um único domínio de forma orquestrada, como se fossem "zumbis" recebendo ordens, o que chamamos de botnet.

Botnet, conforme Rudolfh Bantim explica, é uma rede de computadores que foram infectados por um malware, tornando-se passíveis de serem controlados pelo responsável do ataque. Em outras palavras: um exército de robôs prontos para obedecer uma ordem.

Ataque Hacker DDoS: Como se proteger?

Sabendo que este tipo de ataque se baseia na sobrecarga de requisições ao domínio, uma das formas de se proteger seria reconhecendo o aumento da taxa de requisição e de onde está vindo o maior volume, pois junto a estas requisições maliciosas há requisições legítimas, então é necessário filtrar com cuidado quais IPs devem ser bloqueados ou não.

Ataque Hacker: Backdoor

Backdoor pode ser traduzido como "Porta dos fundos”, e em poucas palavras podemos explicá-lo dizendo que se trata de uma forma não documentada de se acessar um sistema de computador. Normalmente Backdoors são usados pelas empresas para poderem resolver problemas e prestar suporte a seus clientes, acessando o ambiente dos clientes de forma remota e sem deixar rastros, isto é, o cliente não saberá que há alguém fazendo manutenção em seu computador.

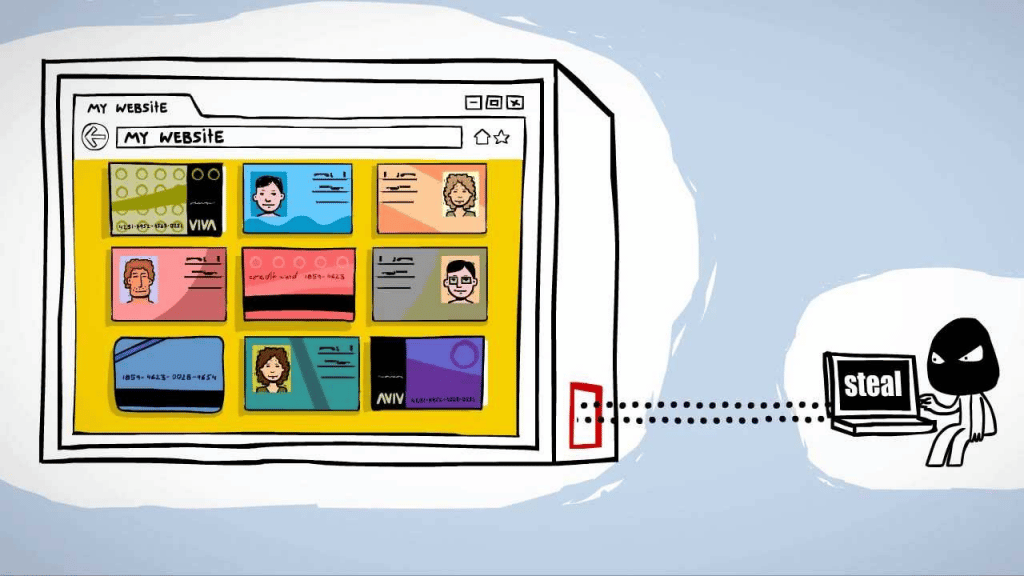

O problema é quando algum criminoso descobre esta “porta de acesso”, podendo usá-la para instalar programas, infectar a máquina com vírus e usar de outras ferramentas para ter controle total do computador alvo, a fim de coletar informações sigilosas, enviar e-mails ou até ir atrás de mais fraquezas na rede interna da empresa alvo.

O maior risco deste tipo de ataque hacker é o fato de que o criminoso pode ficar praticamente invisível, podendo manipular o computador alvo de forma que seus rastros fiquem inacessíveis, sendo muito difícil de descobrir que há alguém acessando o sistema livremente e coletando dados sigilosos.

Conforme informações da Bleeping Computer, recentemente um grupo hacker estava criando perfis falsos no LinkedIn, anunciando vagas de emprego e realizando um falso processo de admissão, convencendo os alvos a instalarem alguns de seus softwares maliciosos. Os setores alvos eram, tecnologia, entretenimento e defesa.

Como podemos nos proteger deste tipo de ameaça?

No caso do Backdoor, atentando-se às boas práticas de uso da internet já podemos nos livrar de muitas ameaças, aqui vão algumas dicas:

- Usar senhas fortes e sempre que possível alterá-las.

- Evitar clicar em anúncios suspeitos.

- Instalar aplicativos e softwares de fontes confiáveis.

- Não realizar download de arquivos suspeitos.

- Evitar clicar em links suspeitos recebidos por e-mail.

Além destas dicas, é recomendado que você sempre mantenha suas aplicações atualizadas, utilize um antivírus confiável e mantenha o firewall ativado.

Ataque Hacker: Worms

O worm, do inglês "verme", é um tipo de ataque hacker que se baseia em instalar em um computador uma espécie de malware autossuficiente que consegue se multiplicar sozinho, sem a interação do usuário. Uma vez que o worm esteja instalado no computador alvo, este irá procurar por brechas na segurança, replicando a si mesmo em diversas partes do sistema operacional, infectando redes de computadores e repetindo os processos, espalhando-se de forma exponencial.

Quais os tipos de worms que existem?

Worms de e-mail:

Estes worms normalmente infectam o sistema de e-mail do alvo, enviando e-mails para todos os contatos, normalmente com anexos que ao serem baixados irão replicar o malware ou com links encurtados de sites potencialmente nocivos, que fazem o download automático de arquivos maliciosos. Muitas vezes estes e-mails são projetados utilizando-se práticas de engenharia social, a fim de ludibriar os destinatários, convencendo o alvo a realizar a ação que permitirá que o worm se instale em seu computador.

Worms de mensagens instantâneas:

Este tipo de worm visa mandar mensagens instantâneas para todos seus contatos, por aplicativos comuns como Skype, WhatsApp ou Messenger, onde o conteúdo do texto costuma ser algo atrativo ou que aparenta ser engraçado, convencendo o alvo a clicar em algum link para um site perigoso, que pode instalar o worm em seu sistema e replicar o ataque a todos os seus contatos.

Worms de rede:

Diferente dos worms citados acima, este tipo de worm não necessita de alguma ação externa que dê início ao processo de multiplicação. Os hackers usam worms de internet para atacar vulnerabilidades em um sistema ou em uma rede, visando senhas fracas. Após conseguir se instalar em algum sistema, o worm busca na internet ou na rede local outros dispositivos com falhas de segurança, para poder infectá-los e se espalhar. Um exemplo é o worm Mirai, que ataca todo e qualquer dispositivo IoT (câmeras de segurança, smart tv, smart watches, etc.) usando credenciais de login padrão, como “senha”, “1234”, “password”, “admin”.

Este tipo de ataque hacker pode ser usado tanto para obter o controle do máximo de computadores possíveis como para coletar informações de uma rede inteira, para extorsão ou venda de dados no mercado negro.

Este malware pode ser identificado através de alguns sinais de seu aparelho eletrônico, como lentidão, falta de espaço de armazenamento, comportamentos estranhos e nos casos de worms de mensageria, você provavelmente irá receber mensagens de seus contatos questionando sobre e-mails estranhos recebidos de “você”.

Para se prevenir deste tipo de ataque você pode seguir os princípios básicos de segurança informados no tópico anterior.

E agora, como se proteger de tantas ameaças e tantas formas diferentes que estas pessoas de má índole podem usar para nos atacar? A resposta pode ser mais simples do que parece e você já sabe qual é, mas por ser algo muito comum em nosso dia-a-dia, nos passa despercebido.

Então vou lembrá-los: bom senso. Sim, ter bom senso e não cadastrar a mesma senha em logins de plataformas diferentes, não clicar em anúncios suspeitos, não passar informações a pessoas desconhecidas - como minha mãe dizia quando eu era criança “não fale com estranhos!” -, usar e abusar de ferramentas e métodos de proteção como tokens, autenticação de dois fatores, senhas criptografadas - nada de deixar a senha do cliente sem criptografia no banco de dados! - e sempre manter suas ferramentas e aplicações atualizadas.

Muitos desses cuidados podem ser chatos e trabalhosos, mas podem evitar que você tenha muita dor de cabeça no futuro!

E aí como está a proteção dos seus dados?

Tem mais alguma dúvida? Acesse pelo botão abaixo, o nosso fórum que possui uma categoria específica sobre segurança da informação:

1 Comment

Muito bom! Obrigado pelo conteúdo.